Openstack 3.18.1 Stein

Bonjour à tous,

Aujourd’hui on va aborder la mise en place d’une stack Openstack/ScaleIO.

Cet article va se découper en 4 parties.

Le 1er article s’orientera vers la mise en place de la partie OpenStack RDO Allinone.

Projet RDO : https://www.rdoproject.org//

Pour deuxième partie, on mettra en place toujours via RDO, un cluster de 4 serveurs.

La troisième partie s’articulera autour de la mise en place du stockage sous ScaleIO (Dell) (un autre article fera la part belle à une version sous Ceph et peut être de Gluster, on verra).

Et pour finir, on fera la jonction entre le cluster OpenStack et ScaleIO ainsi que la découverte de l’interface d’Openstack en lançant une première instance et un petit bench.

Pour commencer, attardons nous sur le matériel que je vais utiliser.

L’ensemble tournera tournera sous 4 stations (trois Z400 et une HP ML), composé de 6/12 cores, 32Gio et ainsi que de deux SSD de 512Gio.

Chaque machine aura deux interfaces réseau, une pour le management et une pour la partie Stockage.

Vous pouvez évidement faire la même chose en virtualisant la stack mais cela demandera quand même un serveur costaud et de la ram à profusion.

Cette première partie pourra se faire via une vm ou une machine physique avec au minimum, 4Gio (6 dans l’idéal) 4 « v »cpu, une interface réseau et un disque de 250gio (SSD de préférence).

Concernant la partie OS, CentOs sera au cœur des serveurs dans sa version 7.

Partie 1

Commençons par l’installation de la partie OS, rien de particulier à signaler.

Je ne vais donc pas m’attarder sur cette partie.

Une installation minimal dans le choix des configurations CentOs.

Une fois l’installation de Centos effectuée, je vous conseille de copier votre clé ssh directement sur les serveurs avec la commande ssh-copy.

EX: ssh-copy-id user@ip_du_serveur_distant et -p si le port ssh n’est plus celui par défaut.

Cela facilitera la gestion du serveur, rajoutera une couche de sécurité et sera indispensable pour la suite de la procédure.

A la suite de ça, on peut peut déjà faire une update de l’OS via la commande:

yum update -y et installer nano ou vim si vi n’est pas trop votre truc.

0 – Mise en place de sudo

Pour mettre en place sudo, rien de plus simple

usermod -aG wheel openstack (wheel étant le groupe et openstack le user que l’on veut intégrer à ce groupe).

On peut ensuite soit se déconnecter et se relogger ou bien taper la commande.

su -openstack1 – Installation d’Openssl

Mise en place dans sa version d’Openssl 1.1.1c

On commence par un

sudo yum group install 'Development Tools' -y

sudo yum install perl-core zlib-devel -yOn se place dans

cd /usr/local/src/On Télécharger la dernière version via wget (à installer au besoin)

sudo wget https://www.openssl.org/source/openssl-1.1.1c.tar.gzOn se place dans le dossier

cd openssl-1.1.1cEt on lance

sudo ./config --prefix=/usr/local/ssl --openssldir=/usr/local/ssl shared zlibsudo make

sudo make test

sudo make installOn va créer le fichier de conf d’Openssl

cd /etc/ld.so.conf.d/

sudo nano openssl-1.1.1c.confOn édite ce fichier en lui rajoutant ça

/usr/local/ssl/lib

On enregistre et on termine par mettre à jour les liens en rapport avec le répertoire indiqué dans le fichier de conf.

sudo ldconfig -vOn sauvegarde le fichier de configuration d’openssl

sudo mv /bin/openssl /bin/openssl.backup

On va créer un nouveau profil pour Openssl via la création d’un script (pensez à sauvegarder celui-ci dans « /bin/openssl ».

sudo nano /etc/profile.d/openssl.shOn y ajoute ceci

OPENSSL_PATH=« /usr/local/ssl/bin »

export OPENSSL_PATH

PATH=$PATH:$OPENSSL_PATH

export PATH

On enregistre et on exécute le script en ayant au préalable rendu celui-ci exécutable.

sudo chmod +x /etc/profile.d/openssl.shMise à jour de l’environnement d’Openssl.

L’echo servant à vérifier si le chemin est correct

source /etc/profile.d/openssl.sh

echo $PATHOn vérifie la version d’Openssl

openssl version2 – Modification de la partie réseau.

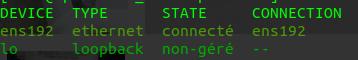

-Une petite vérification des interfaces disponibles de notre serveur (Attention, ens192 valable uniquement pour une VM)

-On commence par mettre en dur l’ip de nos serveurs.

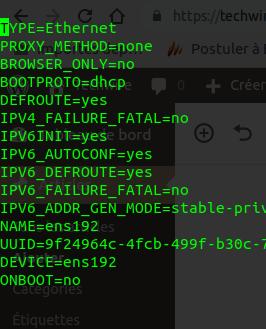

Fichier de configuration à modifier

sudo vi /etc/sysconfig/network-scripts/ifcfg-ens192Vous devriez avoir ça :

Il faudra rajouter votre ip, votre passerelle ainsi que votre masque réseau et passer BOOTPROTO sur static à la place de DHCP

En gros cette partie avec vos infos à la fin du fichier,

IPADDR=x.x.x.x

NETMASK=x.x.x.x

GATEWAY=x.x.x.x

Maintenant on passe au fichier network et on y rajoutera le DNS de votre choix (j’utilise le mien) ainsi que votre domaine de recherche (idem que pour le DNS, j’utilise le mien).

Fichier à modifier,

etc/sysconfig/network

L’autre partie consistera à ajouter vos serveurs dans le fichier hosts.

On doit pouvoir les pinger via l’ip mais aussi via leurs nom d’hôtes.

On désactive le firewall et le gestionnaire réseau avec les commandes suivantes:

sudo systemctl disable firewalld

sudo systemctl stop firewalld

sudo systemctl disable NetworkManager

sudo systemctl stop NetworkManager

sudo systemctl enable network

sudo systemctl start network3 – Installation du pack RDO

sudo yum install -y https://www.rdoproject.org/repos/rdo-release.rpm

4 – Installation du packstack

sudo yum install -y openstack-packstackUn update avec un yum update

On vérifie que l’on a bien dans les repos les 3 RDO (rdo-qemu-ev.repo, rdo-release.repo, rdo-testing.repo).

sudo ls /etc/yum.repos.d/5 – génération du fichier de configuration answer-file

Cette étape est importante, il faudra penser à bien s’en imprégner pour la suite des articles qui suivront sur le sujet.

Pour générer le fichier de configuration, il suffit de taper la commande suivant

packstack --gen-answer-file=/root/answerfile.txt (le txt n’est pas obligatoire)

Une fois ce fichier généré, il faudra l’ouvrir

sudo vim answfile.txtIl faudra changer les lignes suivantes :

Attention, ceci ne s’applique globalement qu’a une installation AllInOne pour tests.

CONFIG_SSH_KEY=/root/.ssh/id_rsa.pub (Votre clé doit normalementdéjàêtre crée, Vérifier aussi son le chemin)

# Specify ‘y’ if you want to use unsupported parameters. This should

# be used only if you know what you are doing. Issues caused by using

# unsupported options will not be fixed before the next major release.

# [‘y’, ‘n’]

CONFIG_UNSUPPORTED=y (Paramètre sur « y »)

# Password to use for the Identity service ‘admin’ user.

CONFIG_KEYSTONE_ADMIN_PW= « mot de passe à rentrer pour acceder à l’interface après installation)

# Specify ‘y’ to provision for demo usage and testing. [‘y’, ‘n’]

CONFIG_PROVISION_DEMO=n (Mettre n)

# Specify ‘y’ to install MariaDB. [‘y’, ‘n’]

CONFIG_MARIADB_INSTALL=y (Mettre Y sauf si vous voulez configurer et installer Maria vous -même)

Pour cette démonstration ce sera amplement suffisant mais pour la suite du projet et des articles, on ira un peu plus loin dans la configuration de ce fichier.

6 – Installation d’OpenStack

Lancez la commande suivante

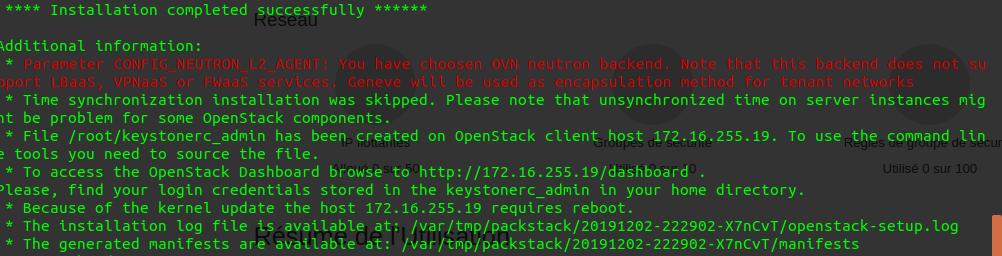

packstack --answer-file=/root/answerfile.txtL’installation peut prendre du temps en fonction de votre vm ou de votre machine.

Sachez que vous pouvez voir la mise en place des services avec la commande « top » a faire via un screen ou un autre prompt.

Vous constaterez alors le « popage » des services au fur et à mesure de l’installation.

Vous pouvez connaitre la version Openstack en lançant la commande :

openstack --versionA la fin de l’installation, vous pouvez essayer de vous connecter à MariaDb en récupérant le password dans le fichier answer.

Histoire de voir si la base fonctionne et ce qu’elle peut contenir d’intéressant.

7 – Accéder à l’interface d’OpenStack

Rien de plus simple, à la fin de l’installation, vous devriez obtenir le lien ou se connecter.

Une chose dans le genre (avec une ip différente).

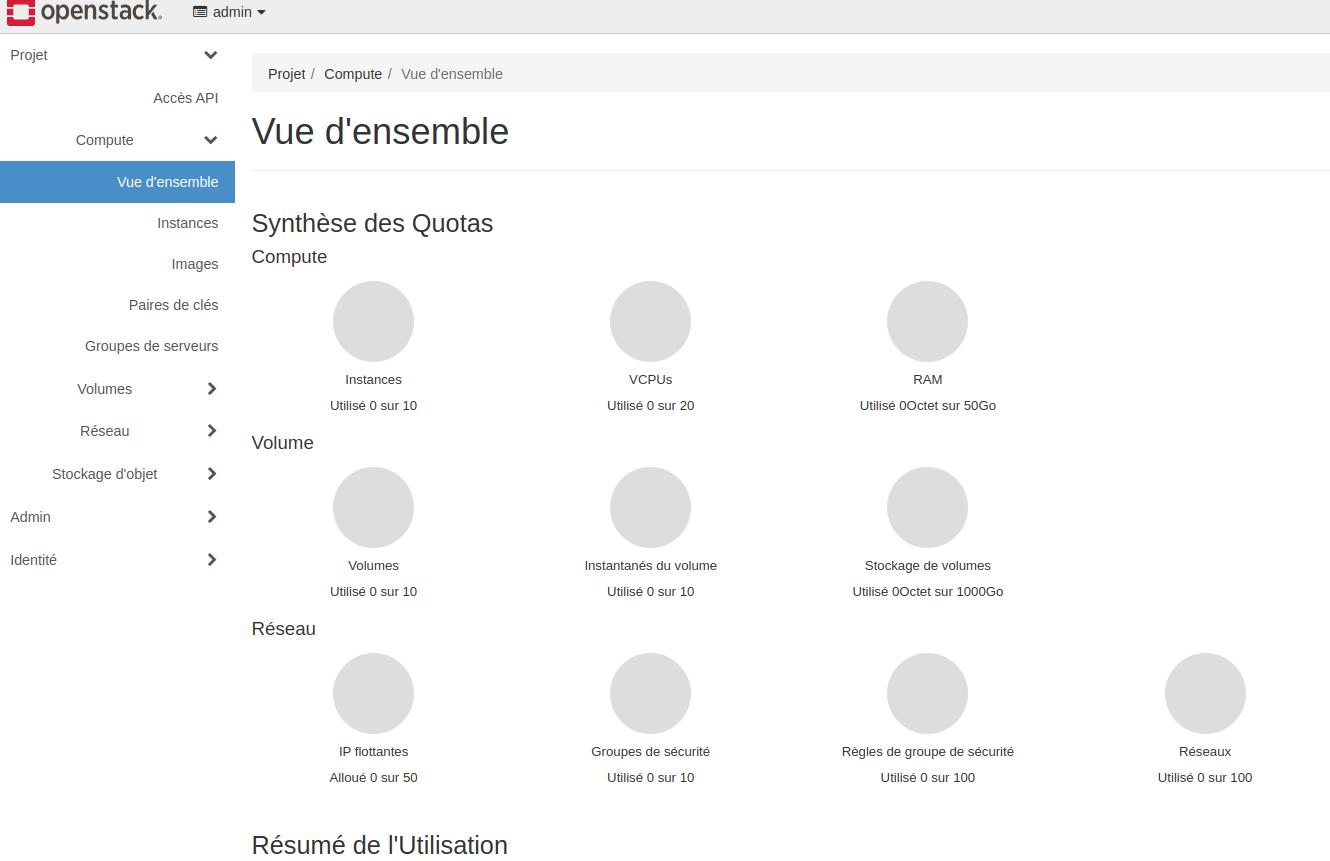

7 – Interface Openstack

Pour vous connecter à l’interface d’administration, il vous suffira de rentrer le nom et mot de passe enregistrés précédemment dans le fichier answer.

Et vous voila enfin devant l’interface d’administration d’Openstack.

En l’état vous ne devriez pas pouvoir faire grand chose, on verra cela à la fin de la série d’articles concernant Openstack.

J’espère que vous avez apprécie et apprécierez cet article et les suivants.

A bientôt pour la suite.